Welche Zutrittskontrolle eignet sich für mein Unternehmen?

Die Wahl der optimalen Zutrittskontrolle für Ihr Unternehmen erfordert eine wohlüberlegte Abwägung verschiedener Aspekte. Hierzu zählen nicht nur die strategische Absicherung bestimmter Bereiche, sondern auch die präzise Zuweisung von Zugangsberechtigungen für unterschiedliche Nutzergruppen. Parallel dazu gewinnt die Skalierbarkeit des Systems an herausragender Bedeutung – die mühelose Verwaltung von Nutzerprofilen, sei es durch Hinzufügen oder Entfernen, sollte ohne Kompromisse gewährleistet sein.

In diesem Zusammenhang ist es unabdingbar, nicht nur die Anschaffungskosten, sondern auch die langfristigen Investitionen im Blick zu behalten – von Wartung über Support bis hin zu möglichen Upgrades. Ein ebenso wesentlicher Faktor ist die Benutzerfreundlichkeit des gewählten Systems. Ein intuitives Design und eine klare Darstellung der Funktionalitäten tragen dazu bei, etwaige Fehlbedienungen zu minimieren und Nutzerfrustration zu vermeiden.

Schließlich ist es von wesentlicher Bedeutung, die Zutrittskontrolle nahtlos in die übergreifende Sicherheitsstrategie Ihres Unternehmens zu integrieren. Durch kontinuierliche Überprüfung und gegebenenfalls Anpassungen wird sichergestellt, dass die Lösung stets den aktuellen Anforderungen entspricht und somit die Sicherheitsintegrität aufrechterhält. Dieser sorgfältige und dynamische Ansatz bildet das Fundament für eine erfolgreiche Implementierung einer hochwirksamen Zutrittskontrolle.

Unsere Zutrittskontrollsysteme

Wir entwerfen und installieren seit über 19 Jahren Zutrittskontrollsysteme für Unternehmen in ganz Deutschland und verbessern so die Sicherheit, Produktivität und Zeitersparnis für unsere Kunden.

Höchste Sicherheitsstufe:

Höchste Sicherheitsstufe:

🥇Biometrische Zutrittskontrolle

Biometrische Sicherheitssysteme sind zweifellos die modernste und sicherste Methode, um den Zugang zu sensiblen Bereichen zu kontrollieren. Biometrische Merkmale sind nämlich äußerst schwierig zu fälschen. Selbst ausgefeilte Techniken wie das Nachahmen von Fingerabdrücken erweisen sich als äußerst kompliziert und aufwändig

GESICHTS-SCANNER sind seit der Pandemie und der Einführung durch Smartphone-Hersteller in den letzten Jahren immer beliebter geworden. Sie sind schnell, berührungslos und einfach in der Anwendung.

FINGERABDRUCK-SCANNER sind ein bewährtes und erprobtes Zugangskontrollsystem. Fingerabdruckleser nutzen die eindeutigen und einzigartigen Windungen und Muster Ihres Fingerabdrucks, um einen verschlüsselten biometrischen Schlüssel zu erstellen.

Erfahren Sie mehr über unser biometrisches Angebot oder buchen Sie eine Sicherheitsberatung, um weitere Einzelheiten zu besprechen.

Automatische Tor- und Türöffnungssysteme im Fokus

Automatische Tor- und Türöffnungssysteme bieten Ihnen eine bequeme Möglichkeit, Ihr Gebäude oder Gelände zu betreten, ohne dass Sie sich um das manuelle Öffnen oder Schließen kümmern müssen. Diese Technologie ist besonders hilfreich, wenn schwere oder sperrige Gegenstände transportiert werden müssen.

KENNZEICHEN-KAMERAS: bieten Ihnen Videoüberwachung und Zutrittskontrolle in einem System. Fügen Sie die Nummernschilder in der Zutrittskontrollsoftware als zusätzlichen Berechtigungsnachweis hinzu, um den Zugang zu knappen Parkplätzen zu begrenzen. Berechtigungsnachweise können Sie jederzeit aus der Ferne ausstellen und widerrufen.

ELEKTRONISCHE TÜRSCHLÖSSER: Diese kabellosen elektronischen Türschlösser können mit verschiedenen Zugangskontrollmodellen kombiniert werden, um eine umfassende Sicherheitslösung zu erhalten, die die Bewegungen von Besuchern,

Mitarbeitern und Auftragnehmern auf Ihrem Gelände verwaltet.

Die Welt der Zutrittskontrolle im Wandel

In der Regel werden bei der elektronischen Zutrittskontrolle Kombinationssysteme eingesetzt, die in der Lage sind, QR-Codes und RFID-Tags zu lesen. Elektronische Zutrittskontrollsysteme bieten außerdem die Möglichkeit auf eine Verbindung mit anderen Sicherheitssystemen.

RFID-LESEGERÄTE arbeiten mit Radio-Frequenzen. Der RFID-Reader liest die Informationen, die auf einem RFID-Tag gespeichert sind, der sich in der Nähe des Lesegeräts befindet. Diese Tags können in Form von Karten, Schlüsselanhängern oder anderen tragbaren Geräten vorliegen.

BLUETOOTH-LESEGERÄTE sind mit einem elektronischen Schloss oder Türsteuerungssystem verbunden. Wenn eine autorisierte Person den Bereich betreten möchte, wird ihr Bluetooth-fähiges Mobilgerät (z.B. ein Smartphone) mit dem Reader gepaart. Das Mobilgerät sendet dann ein verschlüsseltes Signal an den Reader, der das Signal entschlüsselt und überprüft, ob die Person autorisiert ist.

QR-CODE-READER werden in der Regel an einem Eingang oder einer Tür platziert und erfordern, dass jeder, der Zutritt zu dem Bereich haben möchte, einen QR-Code scannen muss. Wenn der Benutzer den Bereich betreten möchte, muss er den QR-Code von einem Handy oder von einer Smartwatch ablesen lassen.

Verbinden Sie alle Ihre Sicherheitssysteme!

Sichern Sie Ihr Unternehmen mit einem umfassenden Sicherheitskonzept.

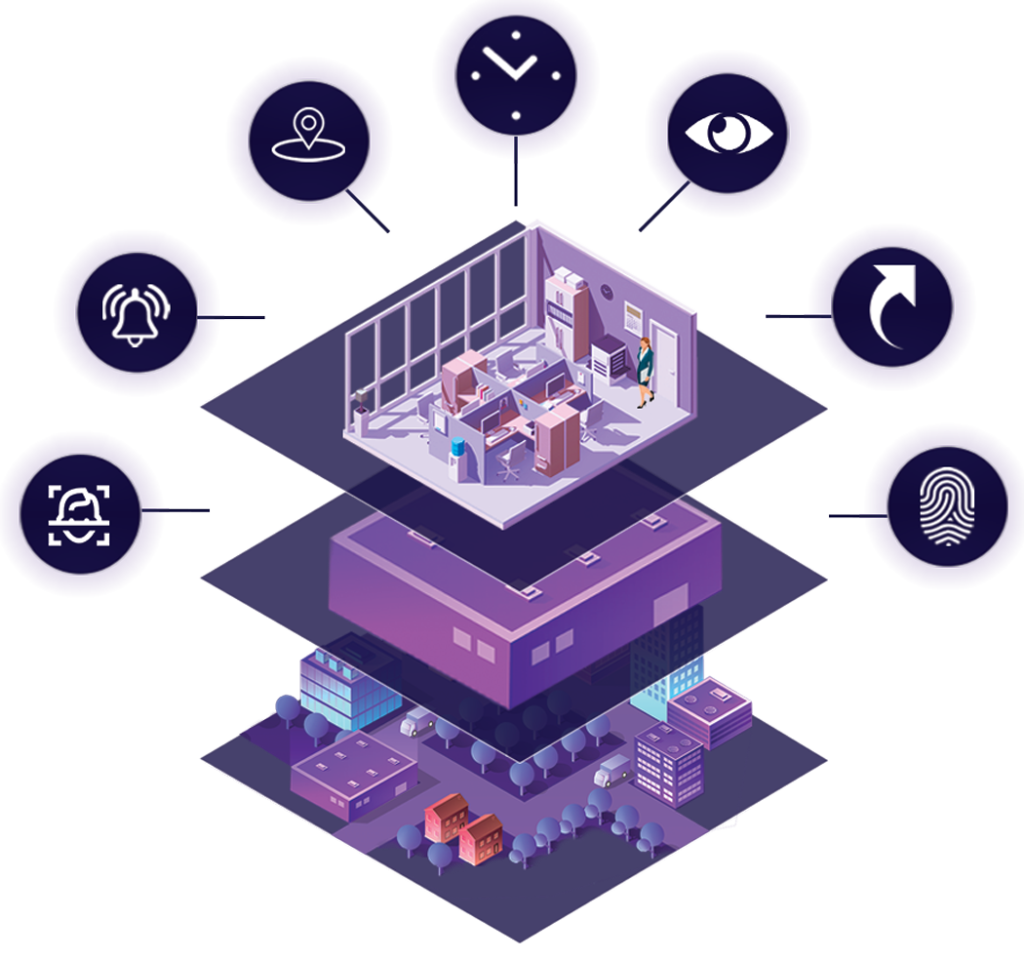

Die Optima-Software von Almas ist ein zuverlässiges und flexibles Sicherheitsmanagement-System, das in unseren Zutrittskontrolllesern integriert ist. Bei Bedarf können Sie den Zutritt nach verschiedenen Parametern über mehrere Standorte hinweg anpassen. Erstellen Sie Zutrittsgruppen für unterschiedliche Mitarbeitertypen sowie Zutrittszeiten für verschiedene Schichten und Zutrittsbereiche.

Unsere Optima 360-Komplettlösung integriert Ihre weiteren Sicherheitsfunktionen wie Videoüberwachung und Einbruchalarm sowie zusätzliche Sicherheitsfunktionen in einer einfachen Verwaltungsplattform. Ihr Vorteil: Sie haben Kontrolle über alle Sicherheitsfunktionen und sparen Zeit.

FAQs

Was ist der Unterschied zwischen einer Zutritts- und einer Zugangskontrolle?

Entdecken Sie den Unterschied zwischen Zutritts- und Zugangskontrolle! Während Zutrittskontrolle Ihr physisches Eigentum schützt, bewahrt Zugangskontrolle Ihre digitalen Daten. Erfahren Sie mehr in unserer FAQs.

Was sind die Vorteile einer Zutrittskontrolle?

Erfahren Sie die zahlreichen Vorteile einer Zutrittskontrolle! Von erhöhter Sicherheit über den Schutz von Vermögenswerten bis hin zur Gefahrenabwehr und Datensicherheit. Erfahren Sie mehr über die vielfältigen Vorzüge und deren Bedeutung in unserer FAQs.

Wie funktioniert eine Zutrittskontrolle?

Von Identifikation über Authentifizierung bis zur Entscheidungsfindung – erfahren Sie, wie moderne Zutrittskontrollsysteme funktionieren und warum sie in verschiedenen Sektoren, von Unternehmen bis zu Regierungsgebäuden, unverzichtbar sind. Dieser Abschnitt erklärt die verschiedenen Methoden zur Identifizierung und Überprüfung sowie die Mechanismen, die den Zugang gewähren oder verweigern.

Erfahren Sie mehr über unsere FAQs.

Welche Arten von Zutrittskontrollsystemen gibt es?

Lernen Sie die grundlegenden Schritte der Identifikation in Zutrittskontrollsystemen kennen. In diesem Abschnitt wird erläutert, wie Personen ihre Identität gegenüber einem Sicherheitssystem verifizieren, sei es durch das Wissen (wie PIN-Codes und Passwörter), den Besitz von Identifikationsmitteln (wie Ausweisen oder Transpondern) oder durch biometrische Merkmale. Bei höheren Sicherheitsanforderungen werden oft Kombinationen dieser Faktoren verwendet.

Erfahren Sie mehr über unsere FAQs.